嗨,早!

最近區塊勢經常提到鏈上的金流追蹤。例如遭黃立成提告的鏈上偵探 ZachXBT1,就是分析鏈上金流的專家。週二在討論 Gitcoin Grants 女巫攻擊時2,我也使用視覺化工具,將原本複雜的鏈上資料變成一目瞭然的金流鳥瞰圖。昨天的 podcast 節目裡,來賓 Lindy 也介紹了 3 套鏈上金流分析工具3 —— OKLink、MistTrack 和 BitQuery。

但如果你看完這 3 套工具,都還是覺得太麻煩呢?這篇文章要介紹的 MetaSleuth 可說是目前我最喜歡的一站式鏈上金流分析平台,而且它現在還是免費使用。這篇文章我會用近期發生的詐騙案為例,說明 MetaSleuth 可以如何幫助大家趨吉避凶,在緊急時刻幫助身邊朋友,甚至找出有利警方辦案的資料。

犯罪金流

最近我聽到朋友分享一件加密貨幣遭竊的恐怖案例。

事件的受害者在不知情的情況下,被駭客在電腦中植入惡意程式。這套程式非常聰明,只要偵測到使用者複製加密貨幣錢包地址,例如 0x 開頭的以太坊地址,程式就會偷偷地將剪貼簿的內容置換成駭客的錢包地址。如果轉帳的人使用錢包時沒有再次檢查,就會把原本要轉給朋友或交易所的資金,直接轉到駭客口袋。

通常都要過一段時間,收款人遲遲沒有收到款項,受害者才會赫然發現轉錯地址。接下來則會是一陣手忙腳亂,受害人甚至不知道去報警有沒有用。報警是要藉由公權力追回資產。但未來如果真的不幸遇到類似事件,受害者自己就可以透過 MetaSleuth 快速定位資金流向何方。

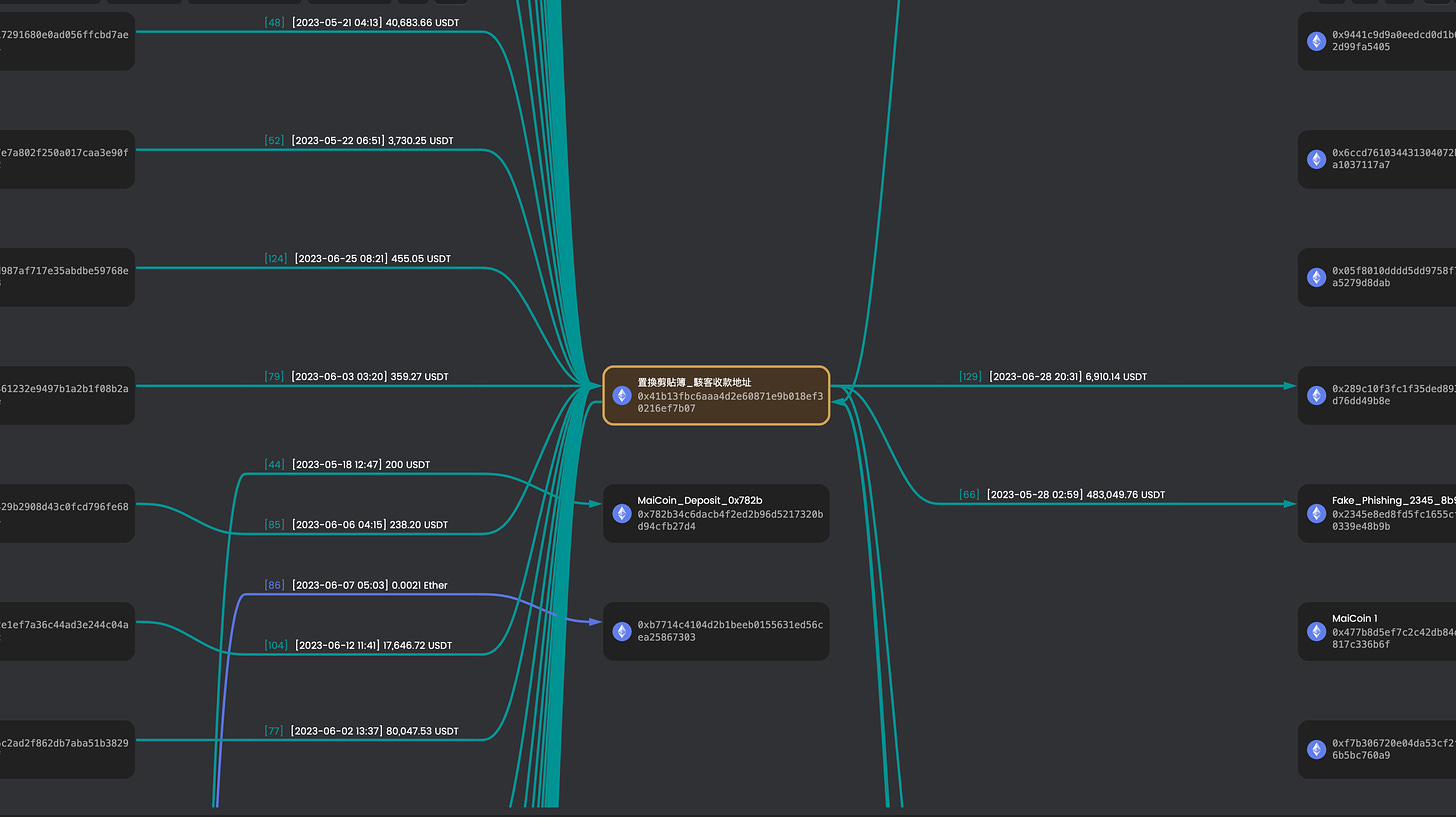

以這次事件的受害者為例,他原本是要將錢包內的資產轉回交易所,卻被駭客置換剪貼簿,收款地址被換成 0x41B13FbC6aAA4D2E60871e9B018ef30216Ef7b07。我將這個地址丟進 MetaSleuth 分析,並得出以下結果。大家可以用電腦看比較清楚,否則字體會太小。

這個駭客地址從今年 4 月底得手第一筆 300 USDT 的資金,至今已經收到 59 萬顆 USDT(將近 1,800 萬台幣)。最新一位受害者出現在前天,轉入一筆 9,355 USDT 到這個錢包。看到金額,大家就知道駭客為何願意鋌而走險。

如果要找回資金,光有這個地址遠遠不夠,還必須找到地址究竟歸誰所有。畢竟區塊鏈上的錢包地址任何人都能夠創建。只要到二手市場買一支手機、再連上公共 WiFi,駭客就可以輕易創建出大量無記名的收款地址,等待人們上鉤。

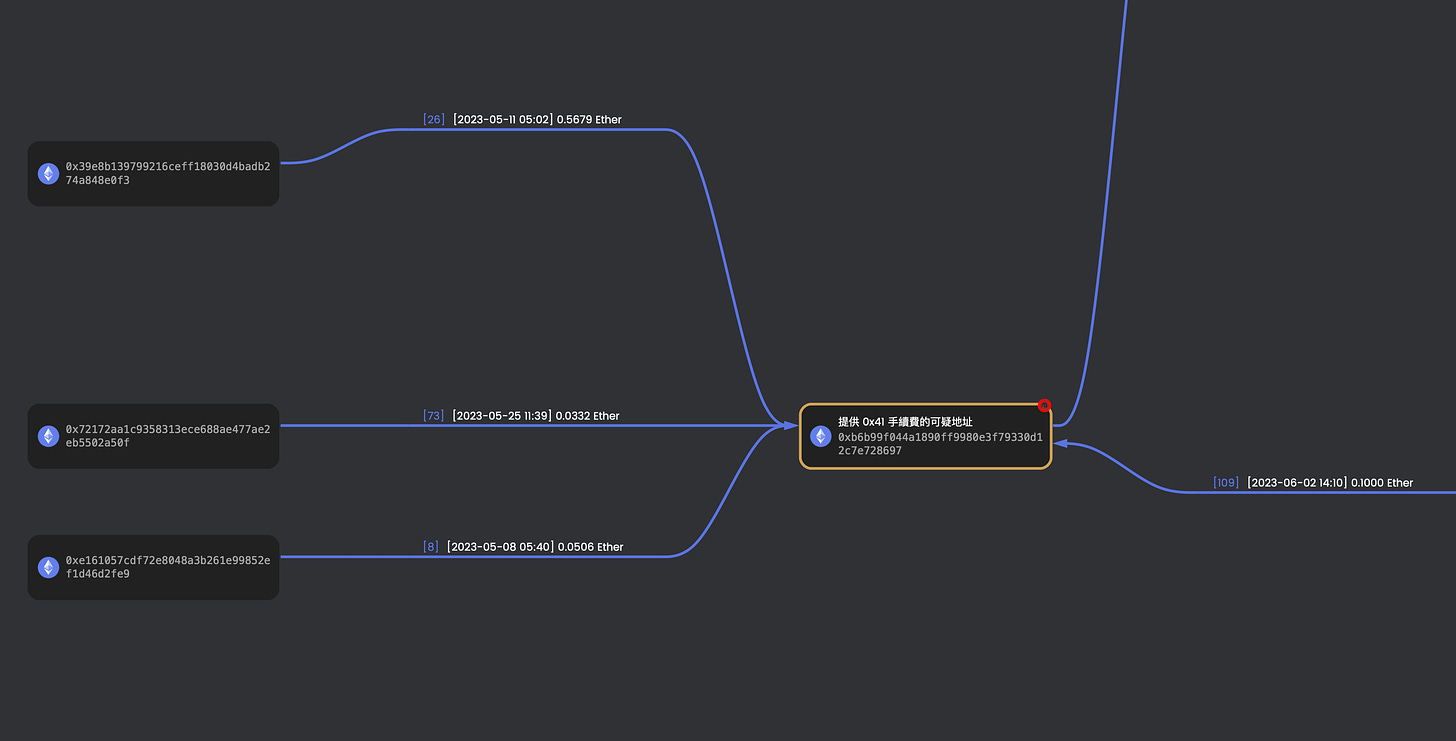

要找出這個地址的實際所有者,可以依據錢包地址的前後金流來判斷。資產不會無中生有,如果駭客錢包裡面沒有先放一些 ETH 當成轉帳手續費(gas fee),就無法轉移得手的 USDT。所以,其中一個方向是追蹤誰把 ETH 轉給這個錢包地址。此外,駭客最後要拿到的通常還是法幣,現在願意收加密貨幣付款的店家還非常少,因此另一個方向是觀察這些 USDT 轉到哪裡去變現。

實際運用第一個方法後,會發現結果意外單純。從下圖可以看到,前後只有一筆以 0xb6 開頭的錢包地址,曾在 5 月 12 日轉入一筆 0.1 ETH 給駭客地址。這是最單純的金流,也就可以繼續往上追蹤。

當我們從 0xb6 這個錢包再往上追查 ETH 是從何而來,就會發現金流來源越來越複雜。有另外 4 個錢包將 ETH 轉入 0xb6 的錢包內。這些錢包有可能是駭客、同夥,但也可能是其它受害者。

若繼續往上追,最終多半能查到源頭是某些中心化交易所的地址。由於中心化交易所須要實名認證,警方通常就能循線找到真人。但別高興得太早,只要金流拉得越遠,中間的交易越複雜,就越難認定這個交易所帳號的持有者跟駭客是否真的有關係。他可能就只是人頭,或是跟被害者一樣都是被駭客利用。

若往上追沒有線索也可以換個方向,從駭客的錢包地址沿著金流往下找,看看這筆 USDT 最後會在哪裡變現。這個 0x41 駭客地址在過去這段時間總共收到 59 萬顆 USDT,但也已經轉走 58 萬顆。最後大家同樣可以找到一些交易所或錢包地址。只是要判定帳號與駭客的關係恐怕還是不容易。

經驗豐富的執法人員或許可以從鏈上數據找出蛛絲馬跡,但最終還是得回到物理世界,釐清為什麼駭客的資金會流到某些人的帳戶。如果是人頭帳戶,背後買主是誰、法幣金流又流向何方?這些都是公權力的管轄範圍。

對於加密貨幣被騙走的人來說,以往他們只能在 Etherscan 區塊鏈瀏覽器裡大海撈針。如果不是對區塊鏈有一定認識,要短時間看懂 Etherscan 上的資料非常困難。但 MetaSleuth 把鏈上資料視覺化。它背後的資料來源同樣是區塊鏈,但使用者只要沿著金流往下點,就能很快知道資產目前身處何方,並在報案時將這些資料交給警方。

這套工具不只可以拿來幫助身邊的親朋好友。以後你在臉書粉專留言區看到詐騙留言,也可以把它的地址拿過來查,看這些地址收到錢以後,金流如何移動,最後又如何變現。

MetaSleuth 算是比較進階的金流追查工具,用於真的有事件發生時。但同一團隊還推出另一套實用的外掛元件 —— MetaDock —— 只要安裝在瀏覽器,就會替你在 Etherscan 頁面加上標籤備註。就像在手機安裝 Whoscall 辨識來電者一樣。

MetaDock

根據 MetaDock 的敘述:

MetaDock 是一款專為加密社群設計的強大瀏覽器外掛工具,它能將各種創新功能與資訊無縫整合到區塊鏈瀏覽器和 dApp 中來提供更完整的用戶體驗。目前 MetaDock 支援 Chrome、Edge、Firefox、Safari 和 Brave 瀏覽器。

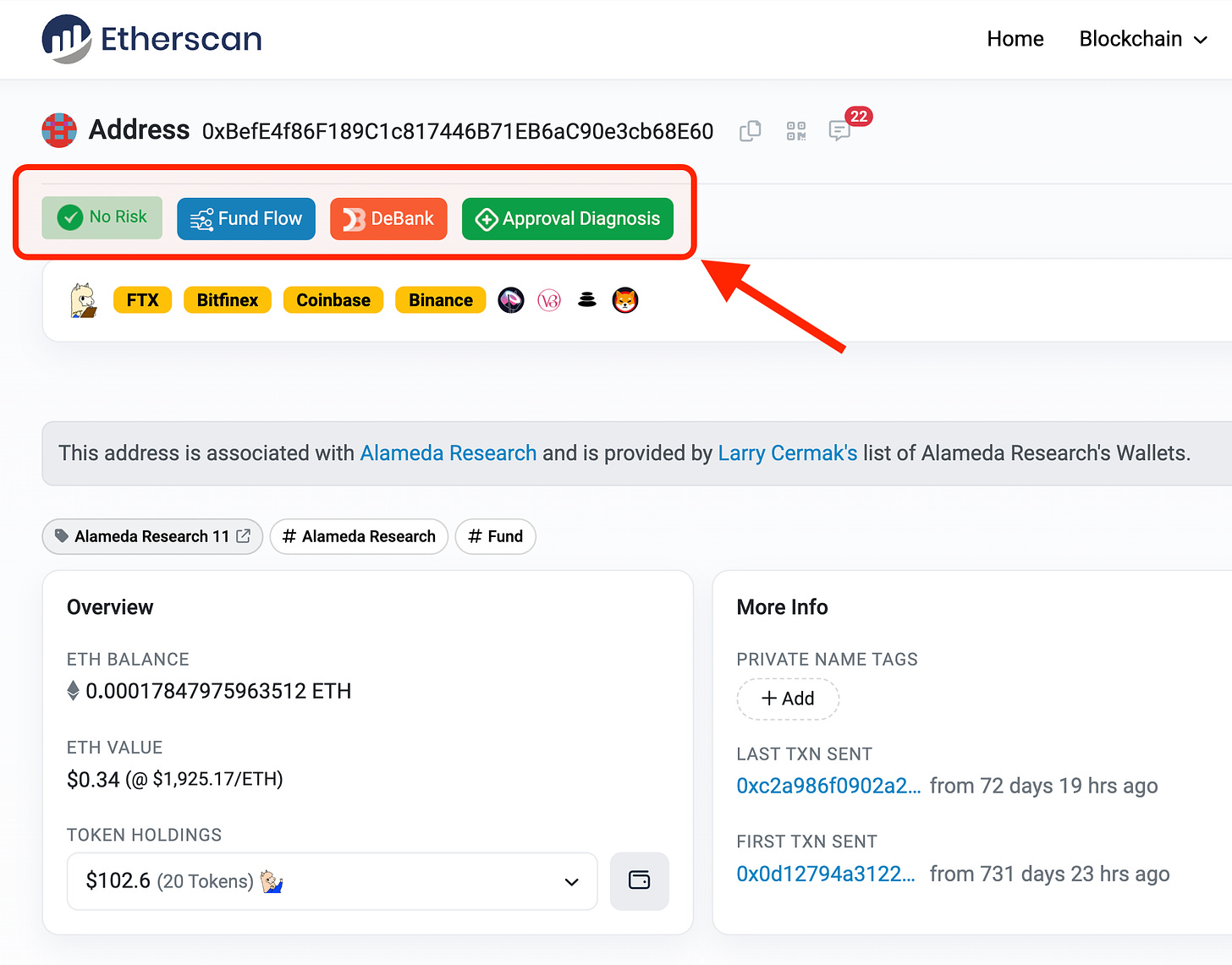

如果說 MetaSleuth 可以用來調閱鏈上金流的通聯紀錄,那麼 MetaDock 就像是日常生活中幫大家趨吉避凶的 Whoscall。下圖我拿已經關門大吉的 Alameda Research 錢包地址舉例。紅色框框內的資訊,就是由 MetaDock 提供的額外資訊。

它會替錢包地址加上一些標籤,例如最左手邊的綠色標籤寫的是 No Risk。這並不代表絕對安全,有可能只是目前資料庫內沒有可疑通報,畢竟駭客經常會換新地址。而 Fund Flow 的功能類似於 MetaSleuth 的簡易版,點擊後可以看到地址的流入與流出金流。Debank 則是可以看到地址在不同鏈上的資產分佈。Approval Diagnosis 是查看這個地址目前有授權使用哪些資產與智慧合約。

簡單來說,MetaDock 是在使用者熟悉的平台上,附加更多資訊。就像是安裝了 Whoscall 之後,打來的電話不再只是一串數字,還可以靠網友給的標籤,在接電話之前就預判來電意圖。

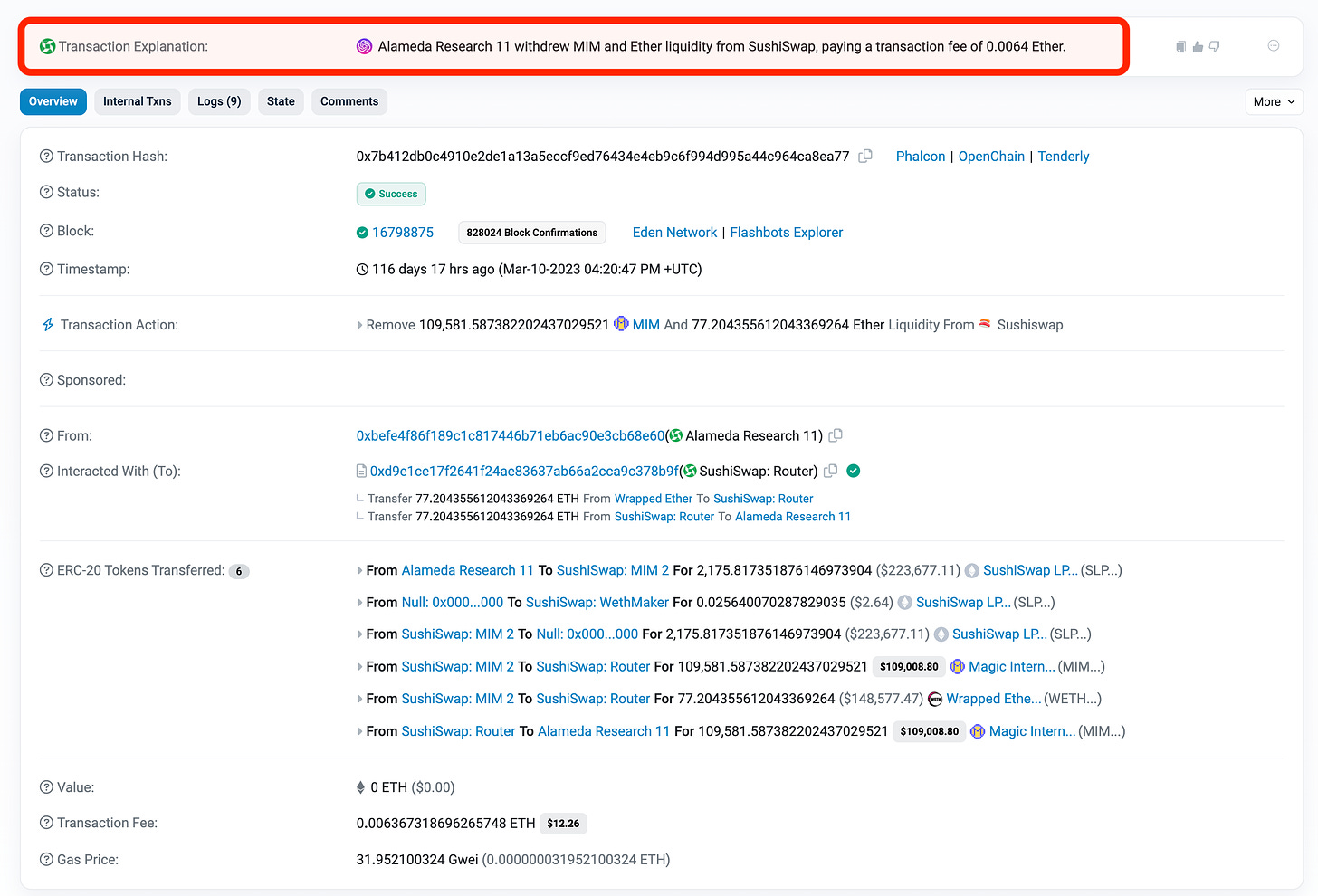

此外,它還整合了 AI 幫助人們把 Etherscan 上冷冰冰的交易紀錄翻譯成「人話」。以前大家在 Etherscan 碰到複雜的交易內容,總是要花一點時間才能理解。但現在 AI 會自動幫忙把下面這串資料改用人話寫出來:「Alameda Research 11 這個地址從 SushiSwap 移除了 MIM 和 ETH 的流動性,並支付 0.0064 顆 ETH 當成交易手續費。」

MetaDock 這套工具對投資者會比較有幫助。舉例來說,如果你無緣無故收到一些代幣或 NFT 空投,卻不太確定這些代幣是不是釣魚或詐騙,就可以循著交易紀錄回頭追查,看看發送方是不是有危險標記或可疑行為。有了 MetaSleuth 和 MetaDock 這兩套工具,未來大家就能趨吉避凶。

只不過看到網路上出現這麼好用的免費工具,我有點好奇背後的公司打算怎麼賺錢?沒想到,又意外地回到公共財募資機制。

BlockSec 公司

這篇文章介紹的兩套工具都是由區塊鏈資安公司 BlockSec 所打造。根據網站介紹:

BlockSec 致力於建立區塊鏈的安全基礎設施。該團隊由頂尖的安全研究人員,以及來自業界、學界經驗豐富的專家所共同創辦。我們在知名會議上發表過多篇區塊鏈資安論文,並通報了幾起去中心化金融應用的零時差攻擊(zero day attack)。也曾多次成功抵禦攻擊,確保超過 1,400 萬美元的數位資產安全。

BlockSec 主要提供資安服務,他們就曾經幫幣安鏈上的去中心化交易所 PancakeSwap、Alpaca Finance 和 XY Finance 檢查智慧合約是否有漏洞。這些 DeFi 應用每天經手的都是真金白銀。萬一出現資安漏洞,牽涉利益龐大。因此,事前的資安檢測通常要價不菲。這就是 BlockSec 的主要收入來源。

今天文章介紹的兩套工具,MetaSleuth 在日後可能會收費,但 MetaDock 則是已經免費開源給所有人使用。免費工具的收入來源,當然就是像 Gitcoin Grants、RetroPGF 這樣的公共財募資機制。而 MetaDock 就有參與這輪 Gitcoin Grants 的募資,並獲得 102 人捐款 598 美元,從 Gitcoin 資金池獲得 1,064 美元分配。

這再次凸顯公共財募資機制的重要性。如果這套工具是以買賣的邏輯運作,僅限付費者使用,駭客恐怕會偷笑。

但如果它能透過 Gitcoin Grants 以及 RetroPGF 等募資機制獲得營運資金支持,開放所有人免費使用。那麼未來政府就不必再花大錢,採購金流追查工具,幣圈使用者早就用「鏈上納稅錢45」出資買好了。政府不但可以直接使用這些工具,甚至也不用再送人才出國考取鏈上金流分析證照,因為到時人人都可以是「鍵盤柯南」。

畢竟網路上發動肉搜的鄉民,可從來沒考過什麼執照,不是嗎?

區塊勢是由讀者付費訂閱來維持營運的獨立媒體。如果你覺得區塊勢的文章不錯,歡迎你分享這篇文章或是到會員成立的 Discord 參與討論,或收藏 Writing NFT 將這篇文章加入自己的 Web3 紀錄。

此外,也請大家推薦區塊勢給親朋好友。若想查閱區塊勢過往的出刊內容,可以參考文章列表。有鑒於常會有讀者寄信來問我推薦碼,因此我將它們整理成一頁。歡迎大家使用。