Upgrade to paid to play voiceover

嗨,早!

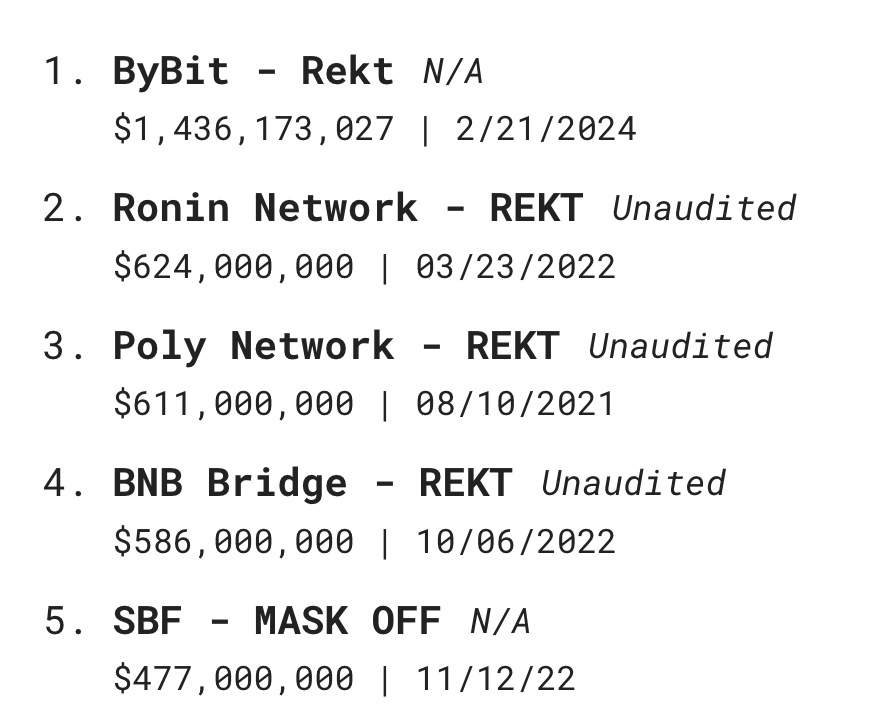

全球第二大交易所 Bybit 的多簽冷錢包在 2 月 21 日深夜遭到駭客入侵。超過 40 萬顆 ETH,市價多達 15 億美元的資產遭竊。損失金額創下史上最高紀錄,是第二大駭客事件的 2.5 倍。

這場攻擊讓竊賊一舉成為全球第 14 大 ETH 持有者,超越以太坊創辦人 Vitalik Buterin、以太坊基金會,以及以太坊 ETF 發行商富達集團(Fidelity)。

這是一場沒有槍聲的完美搶案,諸多證據指向主謀就是北韓的「駭客國家隊」拉薩路集團(Lazarus Group),他們在沒有取得私鑰的情況下,繞過了 Bybit 交易所設下的三重防護:冷錢包、多重簽名以及硬體安全機制。

這場史上最大規模的駭客事件尚未落幕,全球圍堵才剛剛開始,而且全程在區塊鏈上直播。駭客每天都有新動作,企圖洗白贓款。…

Keep reading with a 7-day free trial

Subscribe to 區塊勢 to keep reading this post and get 7 days of free access to the full post archives.